Ao realizar uma pesquisa no Google por “gestão de ativos”, você encontrará alguns resultados relacionados, principalmente, ao setor financeiro. Porém, quando usamos o termo no contexto da Gestão de Ativos de Informação, seu significado é outro.

Em uma realidade digitalizada, com negócios cada vez mais conectados, a Gestão de Ativos de Informação (IAM – Information Asset Management) é um componente crítico na gestão e governança de organizações de diversos portes. Uma vez que dados são o novo petróleo, é necessário garantir a integridade e a segurança desses ativos de informação em todos os momentos e, acima de tudo, saber quais são esses ativos e a quais riscos eles estão expostos. É justamente deste encontro que surgem os impactos potenciais dos riscos em Segurança da Informação, que podem ser significativos e de longo alcance, com condições de afetar a reputação, estabilidade financeira e, até mesmo, a continuidade da operação.

Em suma, os riscos aos quais os ativos de informação costumam estar expostos podem ter um impacto sensível na operação das organizações. Nesse contexto, a Gestão de Ativos de Informação é um componente crítico da Segurança da Informação, sendo essencial para gerenciar e mitigar esses riscos. Continue lendo o artigo e saiba mais sobre o tema!

Nesse artigo falamos sobre:

O que é Gestão de Ativos de Informação

A Gestão de Ativos de Informação (IAM – Information Asset Management) é uma abordagem baseada no contexto de negócio para garantir que dados, informações e conteúdo sejam tratados como ativos no verdadeiro sentido comercial e contábil, evitando riscos e custos devido ao uso indevido de dados sensíveis.

A implementação de processos de Gestão de Ativos de Informação é fundamental para reduzir e mitigar riscos em uma operação. Isso inclui identificar e categorizar informações sensíveis, implementar controles de segurança apropriados, monitorar e avaliar continuamente a eficácia desses controles. Isso também inclui avaliações regulares de fornecedores terceirizados e procedimentos de gerenciamento de incidentes para garantir que a organização esteja preparada para responder a um incidente de segurança.

Aplicar a governança de dados significa tratar os dados como um ativo, mas não em sentido metafórico e sim como um ativo comercial real. Você pode não ver o “valor da informação” em um balanço mas, com certeza, consegue perceber seu valor intrínseco no verdadeiro sentido do negócio, seu papel na operação.

Riscos e Impactos

Um dos impactos mais significativos dos riscos em ativos de informação é a perda, roubo ou sequestro de informações sensíveis, o que pode incluir dados de clientes, informações financeiras e informações comerciais proprietárias. No caso de uma violação de dados, as empresas podem enfrentar perdas financeiras significativas, bem como danos à sua reputação, o que pode levar à perda de confiança de clientes e parceiros, resultando na diminuição da receita e no declínio do valor da empresa.

Outro impacto significativo dos riscos de segurança da informação é a interrupção das operações de negócios. Ataques cibernéticos, ou até mesmo internos, podem derrubar a rede de uma empresa, tornando-a incapaz de realizar negócios. Isso pode levar à perda de receita e prejudicar a reputação da empresa.

Riscos de Terceiros

O gerenciamento do risco de terceiros também é uma preocupação significativa para as organizações, pois muitas empresas dependem de fornecedores terceirizados para diversos produtos e serviços. Esses fornecedores têm acesso a informações confidenciais e uma violação de segurança em um desses fornecedores pode colocar toda a organização em risco.

Vale lembrar que, no contexto de Segurança da Informação, o elo mais fraco da corrente costuma ser externo, estando fora do controle da organização.

Primeiros Passos

O levantamento de ativos é o ponto de partida na Gestão de Ativos de Informação. Junto a um procedimento eficaz de Gestão de Ativos, forma a base de toda a segurança de infraestrutura e Segurança da Informação. Afinal, não há como quantificar um risco se você não tem a visão do ativo ao qual ele está associado.

Ao identificar e proteger ativos que contém informações sensíveis, implementar controles de segurança apropriados, monitorar e avaliar continuamente a eficácia desses controles, as organizações podem mitigar o impacto potencial dos riscos de Segurança da Informação em suas operações. Esse é um bom ponto de partida para um programa de Gestão de Riscos em Segurança da Informação eficaz.

Visão Geral

Em resumo, Gestão de Ativos de Informação é processo de identificação, classificação e proteção de ativos de informação críticos de uma organização. Isso ajuda a garantir que as informações sensíveis sejam protegidas de acesso e uso não autorizados, ao mesmo tempo em que reduz o risco de violações de dados. Isso, por sua vez, ajuda a proteger a reputação da organização, reduz o risco de perda financeira e mantém a confidencialidade, integridade e disponibilidade de informações.

Nesse contexto, os passos básicos do IAM são os seguintes:

Inventário de Ativos de Informação

O primeiro passo na Gestão de Ativos de Informação é criar um inventário de todos os ativos de informação dentro de uma organização. Isso inclui ativos físicos e digitais e deve incluir uma descrição dos dados, quem tem acesso a eles e como eles estão sendo usados.

Classificação

Uma vez que o inventário foi criado, o próximo passo é classificar os ativos de informação. Isso ajuda a determinar o nível de proteção necessário para cada ativo e o impacto na organização se o ativo for comprometido.

Avaliação de Risco

Uma avaliação de risco é realizada para identificar ameaças e vulnerabilidades potenciais aos ativos de informação. Isso ajudará a determinar quais ativos são mais críticos e precisam ser protegidos primeiro.

Desenvolvimento de Política

Com base na avaliação de risco, uma política para proteger os ativos de informação deve ser desenvolvida. Esta política deve estabelecer os procedimentos para acessar, armazenar e transmitir informações, bem como as consequências para não conformidade.

Controle de Acesso

O acesso aos ativos de informação deve ser restrito apenas a aqueles que têm uma necessidade legítima. Isso pode ser realizado por meio do uso de senhas, criptografia e listas de controle de acesso.

Monitoramento e Auditoria

O monitoramento regular e auditoria dos ativos de informação é necessário para garantir que eles estejam sendo usados de acordo com a política e que as informações estejam sendo protegidas como o planejado.

Resposta a Incidentes

Deve haver um plano em vigor para responder a incidentes, como vazamentos de dados. Isso deve incluir procedimentos para identificar o incidente, respondê-lo e comunicá-lo aos stakeholders.

Gestão de Riscos Estruturada

A Gestão de Ativos de Informação é importante para as organizações porque ajuda a garantir que as informações sensíveis sejam protegidas e reduz o risco de vazamentos de dados. Ao seguir as etapas básicas da Gestão de Ativos de Informação, as organizações podem melhor proteger seus ativos de informação, reduzir o risco de perda financeira e manter a confidencialidade, integridade e disponibilidade das informações.

Como você deve imaginar, não é fácil controlar todos esses processos e informações. Afinal, estamos falando de processos pontuais e dinâmicos que não favorecem a rastreabilidade, definição de workflows, nem mesmo de follow-ups sobre os processos e projetos. Nesse cenário, o uso de ferramentas especializadas pode otimizar drasticamente a operação de equipes de Segurança da Informação.

Sabemos que muitas organizações utilizam diversas ferramentas de gestão, monitoramento, análise e coleta de dados. Desde a correção de vulnerabilidades na infraestrutura até ferramentas de Service Desk, para receber chamados e atuar sobre os mesmos, são inúmeras as ferramentas focadas em Segurança da Informação. Com isso em mente, equipes especializadas utilizam automação e integrações entre ferramentas para obter real visibilidade dos riscos e ameaças, criando conexões entre os dados de sistemas e produtos de fabricantes distintos, com as mais variadas funcionalidades.

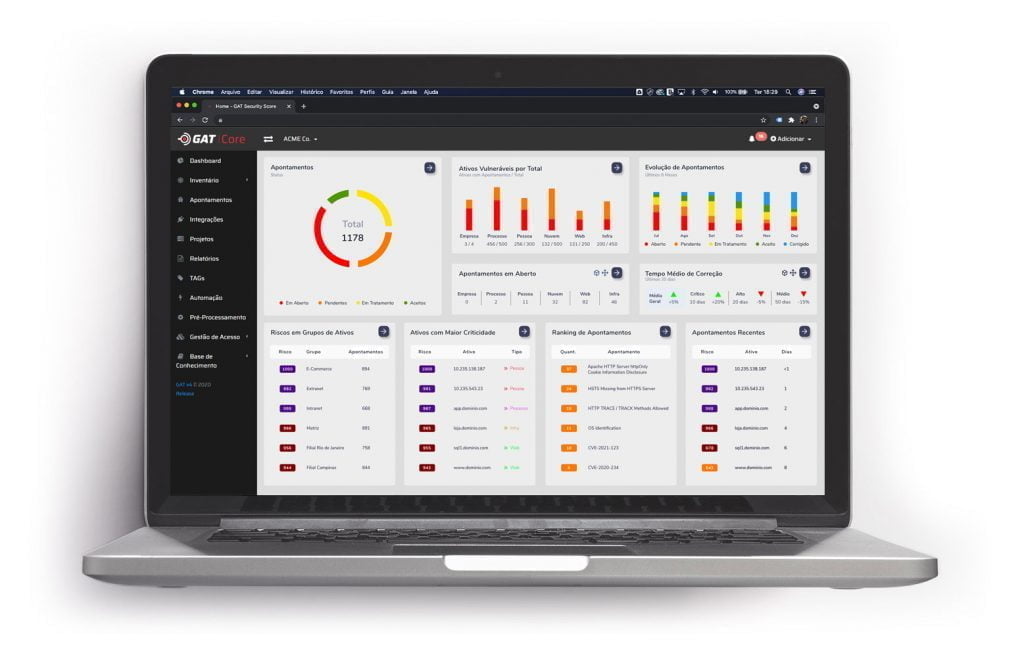

Entre estas equipes, muitas utilizam plataformas como o GAT Core para centralizar e consolidar os dados de fontes diversas, e com diferentes enfoques, criando processos aderentes ao contexto de negócio. O objetivo é criar uma operação centralizada de Gestão de Riscos em Segurança da Informação, onde todos os processos são realizados com base na visão consolidada, propiciada por tais integrações. Por isso, a melhor solução para consolidar tais dados e gerenciar seu projeto é utilizar uma plataforma centralizadora como o GAT Core.

Integração e Automação como Aliadas

Nas organizações que investem em Segurança da Informação, há uma tendência maior em relação ao uso de tecnologia por parte das equipes de alto desempenho. Em geral as equipes que demonstram melhores resultados fazem uso extensivo de automação e integração entre ferramentas para melhor executar suas funções, trazendo uma melhora perceptível na Gestão de Riscos em Segurança da Informação e na otimização dos processos, além de uma considerável redução de custos.

Uma das formas mais eficazes de manter um alto nível de eficiência é por meio do uso de uma plataforma centralizadora como o GAT Core, que conta com alto nível de automação e gerencia toda a operação de governança e Gestão de Riscos em Segurança da Informação em um só lugar. A plataforma já traz embarcados os checklists dos principais frameworks de regulação e Segurança da Informação, agilizando e otimizando os programas de Gestão de Riscos em Segurança da Informação, sendo uma grande aliada nos processos de governança.

Da mesma forma que o departamento comercial utiliza uma plataforma de CRM, ou que diversas equipes utilizam um ERP, o GAT Core tornou-se a principal plataforma de Gestão de Riscos em Segurança da Informação utilizada por equipes de gestão, compliance e Segurança da Informação em nossos clientes. Ao mesmo tempo em que as equipes utilizam a plataforma para a gestão de seus processos, o GAT Core também pode ser utilizado como um cockpit do C-Level, trazendo dashboards e indicadores claros que auxiliam nos processos de Gestão de Riscos.

A plataforma também traz a bordo os principais checklists de conformidade em Segurança da Informação e proteção de dados, tais como CIS Controls, NIST Cybersecurity Framework, OWASP ASVS, ISO 27701, LGPD e outros, facilitando os processos e gerando uma economia significativa de tempo e recursos.

Por meio de integrações nativas, é possível importar informações vindas de diversas ferramentas, garantindo consistência, integração e orquestração eficiente de dados, com métricas de evolução, economia de tempo e precisão. O GAT Core possui integrações com as principais ferramentas de Segurança da Informação no mercado, tais como BugHunt, Tenable Nessus, Tenable.io, Burp Suite, Qualys, OpenVAS, InsightVM, Arachni, Have I Been Pwned?, Jira Service Desk e o GAT Security Score, entre tantas outras que podem ser integradas com a plataforma por meio da arquitetura de API aberta (OAS – OpenAPI Specification), sendo uma excelente opção para a centralização de dados e Gestão de Riscos em Segurança da Informação.

Desta forma, toda a equipe pode ter acesso aos dados críticos sobre riscos e vulnerabilidades, permitindo que diferentes departamentos utilizem uma única plataforma para realizar a centralização de dados e a orquestração de processos, diminuindo custos e otimizando processos.

Para entender como funciona, agende uma demonstração gratuita para obter uma visão integrada da Gestão de Riscos em Segurança da Informação. Agilize os processos de gestão e conformidade centralizando todas as tarefas do seu programa de segurança em uma única plataforma com alto nível de automação — um avanço e tanto em relação às planilhas.