A Segurança da Informação é uma área que está, cada vez mais, em evidência. No mundo dos negócios, a crescente complexidade de sistemas e o aumento do número de dispositivos conectados (e dos riscos relacionados) têm relação direta com processos de Gestão de Riscos, que têm como objetivo remediar ou mitigar os riscos operacionais a fim de proteger os ativos e a operação.

O conjunto de práticas utilizado para prevenir riscos nesse cenário é chamado de Gestão de Riscos de Segurança da Informação (ISRM – Information Security Risk Management). Parte integrante da Gestão de Riscos em uma organização, é projetado para garantir os níveis adequados de segurança de seus sistemas e dos dados contidos neles, ao permitir que a organização identifique, avalie e aprimore sua postura geral de segurança.

Nesse artigo falamos sobre:

O Que É

A Gestão de Riscos de Segurança da Informação é um processo contínuo de descoberta, correção e prevenção de falhas de segurança em sistemas e procedimentos. Trata-se de um conjunto de processos coordenados para identificação, avaliação e controle dos riscos associados aos sistemas de informação e práticas corporativas. Envolve a identificação de ameaças, avaliação de probabilidades e do possível impacto da exploração de riscos, implementação de controles para reduzir os riscos e o tratamento de riscos existentes, permitindo que a organização avalie, identifique e aprimore, constantemente, sua postura de segurança.

Os processos podem ser agrupados em dois componentes principais:

- Avaliação de Risco – O processo de combinar as informações sobre ativos e controles para definir o risco;

- Tratamento de Riscos – Ações tomadas para remediar, mitigar, transferir, aceitar ou evitar riscos.

Para Que Serve

Um programa eficaz de Gestão de Riscos de Segurança da Informação estabelece as bases para minimizar os riscos de vazamento de dados, ransomware, espionagem industrial e outros tipos de ameaças e violações de segurança. Além disso, ajuda a estabelecer políticas e procedimentos apropriados e a monitorar o cumprimento desses requisitos, mitigando falhas de segurança e garantindo que os dados sejam tratados de forma segura.

Desta forma, ajuda a organização a avaliar o valor dos vários tipos de dados gerados e armazenados em toda a organização, os riscos aos quais estão expostos e as consequências de uma eventual violação, a fim de priorizar e alocar recursos de tecnologia onde são mais necessários. Para avaliar o risco com precisão, a organização deve identificar os dados mais críticos, os mecanismos de coleta e armazenamento desses dados e as vulnerabilidades associadas.

Por isso, é importante ter em mente que a Gestão de Riscos de Segurança da Informação deve ser parte integrante das práticas rotineiras de uma organização e não deve ser negligenciada, sendo de extrema importância envolver todos os colaboradores e parceiros nos processos, a fim de garantir que estejam cientes das políticas e procedimentos.

Os 5 Passos

Os processos de um programa eficiente de Gestão de Riscos de Segurança da Informação costumam ser agrupados em cinco passos:

- Identificação;

- Análise;

- Planejamento de Resposta;

- Comunicação;

- Revisão.

Confira, abaixo, quais processos estão envolvidos em cada etapa e saiba como aprimorar o nível de segurança em sua organização.

01. Identificação

Ativos

O primeiro passo é realizar um levantamento dos ativos da organização e uma posterior avaliação do inventário. Quais sistemas e dados devem ser protegidos? Que ativos teriam o impacto mais significativo em sua organização se sua confidencialidade, integridade ou disponibilidade fossem comprometidas?

Vulnerabilidades

Quais vulnerabilidades de hardware, sistema ou software estão colocando em risco a confidencialidade, integridade e disponibilidade dos ativos? Que fraquezas ou deficiências nos processos organizacionais podem resultar no comprometimento das informações?

Ameaças

Quais são as possíveis causas de comprometimento de ativos ou informações? Por exemplo, sistemas desprotegidos, ativos físicos localizados em regiões com ameaças ambientais ou instabilidade política, alto nível de exposição pública ou colegas do setor sendo vítimas frequentes de ataques e fraudes.

Controles

Como uma vulnerabilidade ou ameaça identificada pode ser corrigida completamente (remediação) ou como reduzir a probabilidade e/ou o impacto de um eventual ataque (mitigação).

02. Avaliação

Com o levantamento do inventário de ativos e a identificação de vulnerabilidades, ameaças e controles, chega o momento de combinar as informações reunidas para definir o nível de exposição a riscos e de adequação a boas práticas. Existem muitos frameworks e abordagens diferentes para isso, entre eles as normas ISO 31000 (Gestão de Riscos), ISO 27001 (Gestão de Sistemas de Segurança da Informação), ISO 27005 (Gestão de Riscos de Segurança da Informação) e o NIST Cybersecurity Framework (Maturidade em Cibersegurança).

03. Tratamento

Uma vez reunidas as informações sobre o inventário e avaliado o nível de exposição a riscos, é necessário implementar uma série de controles para que os riscos sejam, constantemente, avaliados e seu índice de risco atualizado.

Isso significa que é necessário identificar os riscos que ameaçam a Segurança da Informação, analisar o impacto que eles podem causar e definir as medidas adequadas para mitigá-los. Em seguida, devem ser implementadas medidas de controle para garantir que os riscos sejam gerenciados de forma eficaz, garantindo a proteção dos dados. A partir desse ponto, é necessário tomar uma decisão: como tratar os riscos e vulnerabilidades identificados.

Remediar

O ideal é sempre implementar controles que corrijam totalmente ou quase totalmente o risco existente. Se uma vulnerabilidade foi identificada em um servidor no qual ativos críticos são armazenados, a correção deve ser aplicada imediatamente, sempre que possível.

Mitigar

Em alguns casos, só é possível diminuir a probabilidade e/ou impacto do risco, mas não corrigi-lo totalmente. Se uma vulnerabilidade foi identificada mas, ao invés de corrigir a vulnerabilidade, você implementou uma regra de firewall que permite apenas que sistemas específicos se comuniquem com o serviço vulnerável no servidor, ela foi mitigada.

Transferir

Outra opção é transferir o risco para uma entidade externa, para que sua organização possa se preparar melhor ou se recuperar dos custos decorrentes de uma eventual exploração do risco. Um exemplo disso é um seguro que cobrirá quaisquer perdas que ocorreriam se os sistemas vulneráveis forem explorados.

Aceitar

Não corrigir uma risco só é aceitável nos casos em que ele é claramente muito baixo e o tempo e esforço necessários para a correção custariam mais do que o prejuízo causado por uma eventual exploração. Uma vulnerabilidade que não pode ser usada como ponto de entrada para acessar outros ativos críticos, ou onde uma exploração bem-sucedida seria muito complexa, pode não merecer tanta atenção quanto vulnerabilidades críticas que colocam a operação em risco.

Evitar

Outra opção é remover toda a exposição a um risco identificado como, por exemplo, ao segregar um serviço, sistema ou dispositivo. Imagine que você identificou servidores que processam e armazenam dados confidenciais e não confidenciais, que estão utilizando sistemas operacionais prestes a atingir o fim de sua vida útil e que não receberão mais atualizações de segurança do desenvolvedor. Para evitar o risco de comprometimento dos dados confidenciais, você pode migrar esses dados para servidores mais novos e passíveis de atualização. Os servidores antigos continuam a processar apenas dados não confidenciais enquanto um plano é desenvolvido para desativá-los e migrar os dados não confidenciais para outros servidores.

04. Comunicação

A existência de uma vulnerabilidade (e do risco associado a ela) deve ser comunicada dentro da organização. As equipes envolvidas precisam entender o cenário, os eventuais custos do tratamento de risco e a lógica por trás da decisão. Para garantir que as pessoas e equipes certas estejam envolvidas nos processos, é necessário comunicar, claramente, papéis, responsabilidades e prestações de contas associados a cada indivíduo.

É preciso garantir que ferramentas e procedimentos administrativos estejam sempre atualizados com as informações mais recentes sobre todos os apontamentos, e que evidências sejam sempre registradas a fim de garantir a clareza das informações envolvidas nos processos de gestão de risco. Treinamento, conscientização e comunicação constante entre as equipes são fatores essenciais para que isso ocorra de forma harmoniosa, facilitando a comunicação de risco ao longo de toda a cadeia hierárquica.

05. Revisão

Como em todos os processos de controle, é importante manter iniciativas de Gestão de Riscos de Segurança da Informação operando com controles e dados sempre atualizados, constantemente avaliando processos e indicadores, a fim de garantir que os riscos sejam mitigados de forma contínua e eficaz.

Os controles criados e implementados irão receber dados variados ao longo do tempo e os próprios sistemas sobre os quais operam mudam com o tempo. Portas abertas, atualizações de código e diversos outros fatores podem tornar um controle obsoleto poucos meses após sua implementação. Esse processo é constante, ou seja, se você escolheu um plano de tratamento que requer a implementação de um controle, esse controle deve ser monitorado continuamente a partir de sua implementação.

Se você chegou até aqui, parabéns! Agora é hora de voltar ao início e começar de novo, pois estes processos devem ser executados constantemente e devem servir como ferramentas para melhoria contínua dos processos.

Gestão de Riscos Estruturada

Como você deve imaginar, não é fácil controlar todos esses processos e informações. Afinal, estamos falando de processos pontuais e dinâmicos que não favorecem a rastreabilidade, definição de workflows, nem mesmo de follow-ups sobre os processos e projetos. Nesse cenário, o uso de ferramentas especializadas pode otimizar drasticamente a operação de equipes de Segurança da Informação.

Sabemos que muitas organizações utilizam diversas ferramentas de gestão, monitoramento, análise e coleta de dados. Desde a correção de vulnerabilidades na infraestrutura até ferramentas de Service Desk, para receber chamados sobre as mesmas, são inúmeras as ferramentas utilizadas por profissionais de Segurança da Informação. Com isso em mente, equipes especializadas utilizam automação e integrações entre ferramentas para obter real visibilidade dos riscos e ameaças, criando conexões entre os dados de sistemas e produtos de fabricantes distintos, com as mais variadas funcionalidades.

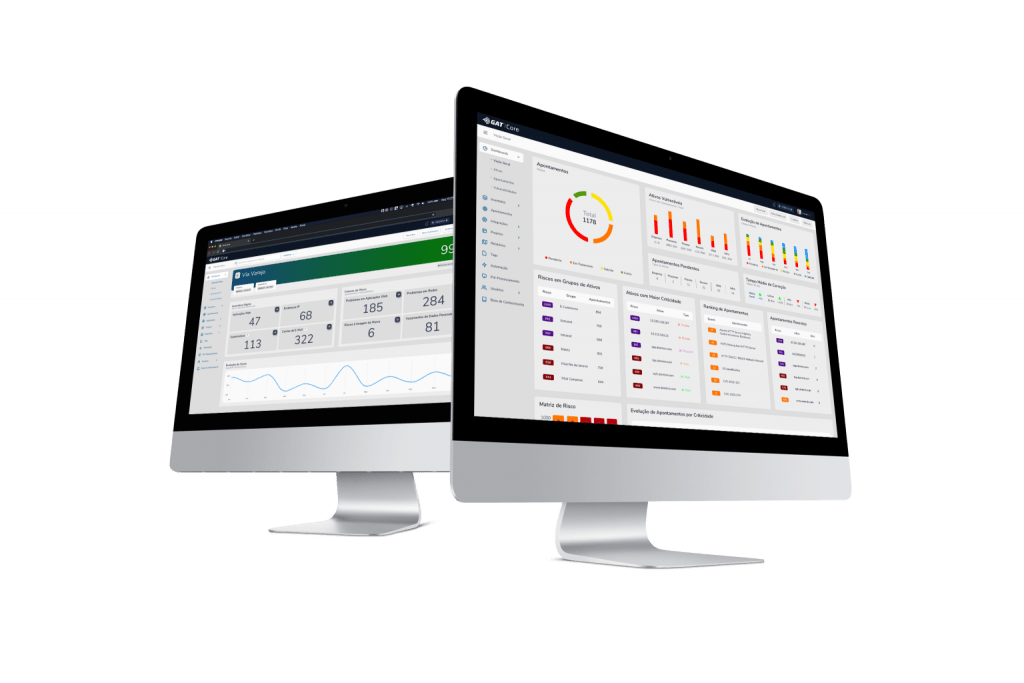

Entre estas equipes, muitas utilizam plataformas centralizadoras como o GAT Core para centralizar e consolidar os dados de fontes diversas, e com diferentes enfoques, criando processos aderentes ao contexto de negócio. O objetivo é criar uma operação centralizada de Gestão de Riscos de Segurança da Informação, onde todos os processos são realizados com base na visão consolidada, propiciada por tais integrações. Por isso, a melhor solução para consolidar tais dados e gerenciar seu projeto é utilizar uma plataforma centralizadora como o GAT Core.

Integração e Automação como Aliadas

Nas organizações que investem em Segurança da Informação, há uma tendência maior em relação ao uso de tecnologia por parte das equipes de alto desempenho. Em geral as equipes que demonstram melhores resultados fazem uso extensivo de automação e integração entre ferramentas para melhor executar suas funções, trazendo uma melhora perceptível na Gestão de Riscos de Segurança da Informação e na otimização dos processos, além de uma considerável redução de custos.

Uma das formas mais eficazes de manter um alto nível de eficiência é por meio do uso de uma plataforma centralizadora como o GAT Core, que conta com alto nível de automação e gerencia toda a operação de governança e Gestão de Riscos de Segurança da Informação em um só lugar. A plataforma já traz embarcados os checklists dos principais frameworks de regulação e Segurança da Informação, agilizando e otimizando os programas de Gestão de Riscos de Segurança da Informação, sendo uma grande aliada nos processos de governança.

Da mesma forma que o departamento comercial utiliza uma plataforma de CRM, ou que diversas equipes utilizam um ERP, o GAT Core tornou-se a principal plataforma de Gestão de Riscos de Segurança da Informação utilizada por equipes de gestão, compliance e Segurança da Informação em nossos clientes. Ao mesmo tempo em que as equipes utilizam a plataforma para a gestão de seus processos, o GAT Core também pode ser utilizado como um cockpit do C-Level, trazendo dashboards e indicadores claros que auxiliam nos processos de Gestão de Riscos.

A plataforma também traz a bordo os principais checklists de conformidade em Segurança da Informação e proteção de dados, tais como CIS Controls, NIST Cybersecurity Framework, OWASP ASVS, ISO 27701, LGPD e outros, facilitando os processos e gerando uma economia significativa de tempo e recursos.

Por meio de integrações nativas, é possível importar informações vindas de diversas ferramentas, garantindo consistência, integração e orquestração eficiente de dados, com métricas de evolução, economia de tempo e precisão. O GAT Core possui integrações com as principais ferramentas de Segurança da Informação no mercado, tais como BugHunt, Tenable Nessus, Tenable.io, Burp Suite, Qualys, OpenVAS, InsightVM, Arachni, Have I Been Pwned?, Jira Service Desk e o GAT Security Score, entre tantas outras que podem ser integradas com a plataforma por meio da arquitetura de API aberta (OAS – OpenAPI Specification), sendo uma excelente opção para a centralização de dados e Gestão de Riscos de Segurança da Informação.

Desta forma, toda a equipe pode ter acesso aos dados críticos sobre riscos e vulnerabilidades, permitindo que diferentes departamentos utilizem uma única plataforma para realizar a centralização de dados e a orquestração de processos, diminuindo custos e otimizando processos.

Para entender como funciona, agende uma demonstração gratuita para obter uma visão integrada da Gestão de Riscos de Segurança da Informação. Agilize os processos de gestão e conformidade centralizando todas as tarefas do seu programa de segurança em uma única plataforma com alto nível de automação — um avanço e tanto em relação às planilhas.