Mais de 3,6 milhões de servidores MySQL foram encontrados expostos publicamente na Internet, todo eles respondendo a consultas não autenticadas, tornando-os um alvo atraente para criminosos cibernéticos. Desses servidores acessíveis, cerca de 2,3 milhões ainda estão utilizando o protocolo IPv4, enquanto apenas 1,3 milhão já operam no (não tão) novo protocolo IPv6.

Embora seja comum que serviços e aplicativos da Web conectem-se a bancos de dados remotos, essas instâncias devem ser bloqueadas para que apenas dispositivos autorizados possam conectar-se a eles. Além disso, a exposição do servidor público deve, sempre, ser acompanhada por rígidas políticas de segurança e acesso, minimamente alterando a porta de acesso padrão, habilitando o log binário, monitorando todas as consultas e reforçando a criptografia.

Nesse artigo falamos sobre:

3.6 milhões de Servidores Expostos

Em varreduras realizadas pelo grupo de pesquisa de segurança cibernética The Shadowserver Foundation, os analistas encontraram 3,6 milhões de servidores MySQL expostos usando a porta padrão (TCP 3306). O país com os servidores MySQL mais acessíveis são os Estados Unidos, ultrapassando 1,2 milhão. Outros países com números substanciais são China, Alemanha, Cingapura, Holanda e Polônia.

“Embora não verifiquemos o nível de acesso possível ou exposição de bancos de dados específicos, esse tipo de exposição é uma superfície de ataque potencial que deve ser fechada”, explica o relatório.

Dados da Pesquisa

Os resultados da verificação em detalhes são os seguintes:

- População total exposta no IPv4: 3.957.457

- População total exposta no IPv6: 1.421.010

- Total de respostas de “Saudação do servidor” no IPv4: 2.279.908

- Total de respostas de “Saudação do servidor” no IPv6: 1.343.993

- 67% de todos os serviços MySQL encontrados são acessíveis pela internet

Para aprender como implantar servidores MySQL com segurança e fechar as lacunas de segurança que podem estar escondidas em seus sistemas, é recomendável que os administradores leiam este guia para a versão 5.7 ou este para a versão 8.0.

A falha em proteger os servidores de banco de dados MySQL pode resultar em violações catastróficas de dados, ataques destrutivos, ataques do tipi ransomware seguidos de demandas de resgate e infecções por trojan de acesso remoto (RAT).

Corretores de dados que vendem bancos de dados roubados alegam que um dos vetores mais comuns para roubo de dados são bancos de dados protegidos incorretamente, e que administradores devem bloquear o acesso sempre que possível, para evitar qualquer acesso remoto não autorizado.

Esse cenário traz consequências graves para as organizações afetadas, tornando crucial aplicar as práticas de segurança apropriadas para impedir que seus dispositivos sejam acessíveis em simples verificações de rede. Acima de tudo, conhecer os ambientes expostos, começando com o gerenciamento da superfície de ataque, continua sendo o primeiro passo para uma higiene cibernética eficiente.

Gerenciamento da Superfície de Ataque

A primeira etapa no gerenciamento da superfície de ataque é identificar todos os seus ativos voltados para a Internet pública. Depois de ter um registro de seus ativos, é preciso classificá-los com base no nível de risco que representam para a operação. Isso pode ser feito definindo a tolerância ao risco organizacional e declarações de apetite e comparando-os aos níveis de risco de ativos individuais. A partir daí, é possível priorizar ativos com base em seu risco.

Ferramentas como o GAT Security Score coletam dados disponíveis publicamente na Internet (de forma não intrusiva) para dar uma perspectiva externa da postura de Segurança da Informação nas organizações. Os dados são classificados entre inventário digital e fatores de risco que, juntos, formam a base para o cálculo do seu Security Score (Rating ou Pontuação de Segurança).

Os resultados podem ser utilizados para a análise do nível de exposição cibernética, análise de risco em terceiros, benchmark e levantamentos para utilização em processos de Due Diligence, Cyber Underwriting e Seguro Cyber, entre outros.

Redução da Superfície de Ataque

Uma vez que a superfície de ataque é conhecida e os ativos expostos identificados, o próximo passo é analisar os pontos fracos, sejam eles falhas em configurações, falta de atualização ou outros fatores de risco e vulnerabilidades encontrados durante a análise.

Corrigir tais falhas é essencial para a segurança de um ponto de vista externo, evitando ou, minimamente, mitigando os riscos inerentes à exposição de ativos e serviços que, muitas vezes, precisam estar expostos para garantir sua operação ou funções básicas.

A correta configuração de tais ambientes e aplicações é essencial para a operação de diversas organizações, evitando diversos tipos de ataques possíveis a partir da exploração de tais falhas. Para isso, ferramentas como o GAT Security Score são essenciais para a identificação dos ativos e dos riscos associados a eles.

Por meio da coleta não-intrusiva de dados, de uma extensa base de conhecimento e do uso intensivo de aprendizado de máquina e inteligência artificial, é possível identificar as falhas, com priorização de riscos baseada em criticidade, e apontar as correções necessárias para garantir uma operação mais segura. O algoritmo lista todos os riscos e vulnerabilidades e atribui, automaticamente, uma nota em formato de um Rating de Segurança Cibernética, com base na análise da superfície de exposição dos ativos da empresa à Internet pública e, como consequência, a ataques cibernéticos. O sistema entrega uma avaliação com apontamentos de riscos da empresa, de seus fornecedores e terceiros. A partir deste ponto, os gestores, munidos destas informações, têm em mãos tudo o que precisam para evitar que um agente malicioso coloque a operação em risco.

Como Começar Gratuitamente

Para ter acesso gratuito ao score de risco cibernético do domínio de sua orgnização, basta acessar a página de cadastro e seguir as instruções:

- Preencha o formulário com seus dados

- Confira seu e-mail e confirme o cadastro no sistema

- Aguarde enquanto nossos algoritmos calculam o score

- Verifique os apontamentos identificados no domínio

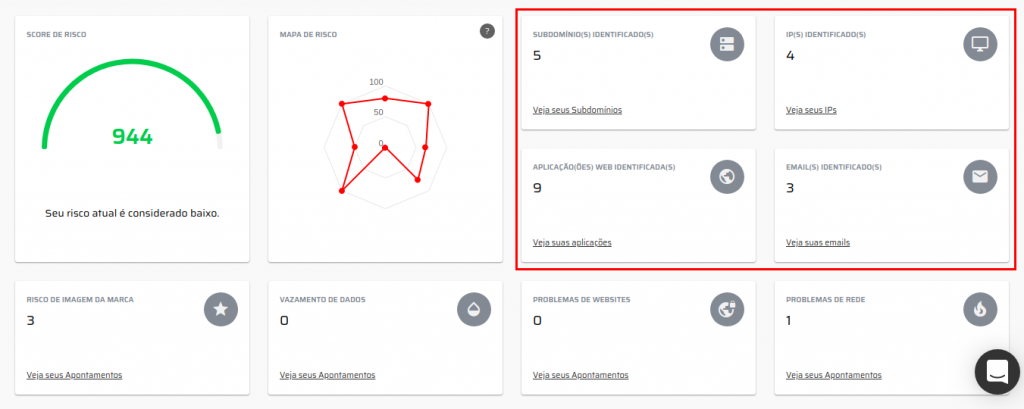

Inventário Digital

Por meio do domínio do endereço de email informado no momento do cadastro (por exemplo, para o email [email protected], o domínio será dominio.com), nosso algoritmo inicia uma busca por diversos tipos de ativos vinculados a esse domínio na Internet. Geralmente, as ferramentas de Security Rating limitam suas buscas somente aos IPs relacionados ao domínio. O GAT Security Score busca:

- IPs

- Subdomínios

- Aplicações Web

- E-Mails

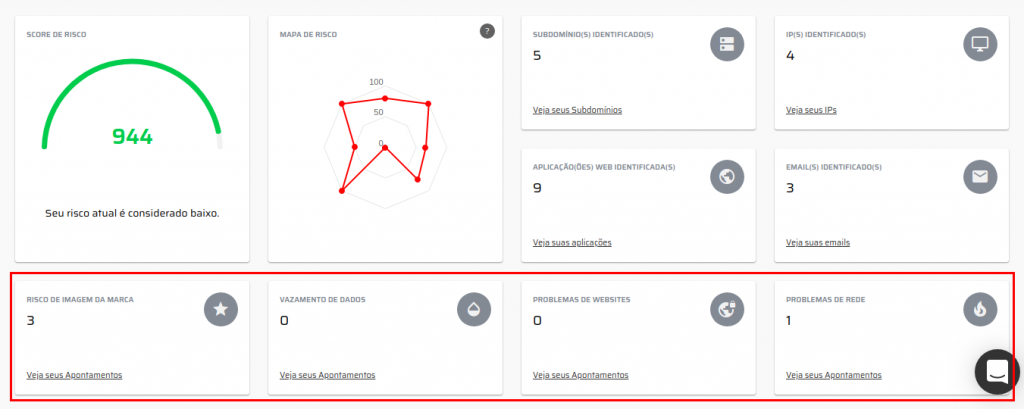

Fatores de Risco

Após a identificação do Inventário Digital da empresa, o sistema realiza uma busca por possíveis problemas de segurança relacionados a cada um desses ativos. Os apontamentos identificados são divididos em quatro fatores de risco:

- Risco de Imagem da Marca: problemas que podem acarretar na perda de credibilidade da marca. Por exemplo, domínio encontrado em alguma Blacklist, falta ou má configuração de DNS, dentre outros.

- Vazamento de Dados: verificação das contas de e-mail corporativas, para checar se fazem parte de algum vazamento de dados.

- Problemas de Websites: questões relacionadas a certificados digitais, má configuração de servidores web, tecnologias web inseguras e vulnerabilidades conhecidas (o sistema não realiza nenhuma varredura intrusiva).

- Problemas de Rede: questões relacionadas aos IPs encontrados, tais como portas abertas, serviços expostos e tecnologias inseguras sendo utilizadas.

Score de Segurança

Com base nos resultados demonstrados anteriormente, o sistema utiliza um algoritmo que realiza o cálculo do Score de Segurança do domínio informado. Este score vai de 0 a 950, onde 0 é a pior nota e 950 a melhor.

Nosso algoritmo não é estático, mas sim adaptativo ao longo do tempo, de acordo com os avanços naturais na área da Segurança da Informação. Ou seja, o cálculo sofrerá ligeiras adaptações ao longo do tempo, a fim de refletir as mudanças da área de Segurança da Informação. Sempre que isso ocorrer, iremos informar sobre a mudança, a fim de garantir transparência e confiança.

Não espere que uma violação de dados afete sua operação, comece agora e conheça a extensão da sua superfície de ataque gratuitamente!