A cada dia que passa, inúmeras organizações estão buscando otimizar suas operações para focar nas competências essenciais, terceirizando tarefas rotineiras para obter vantagens competitivas. Neste caso, quando seus terceiros não conseguem manter suas políticas de Segurança da Informação operando, minimamente, dentro dos níveis esperados, isso pode acarretar em impactos devastadores e duradouros para todos os envolvidos na cadeia. O fato é que, nos últimos dois anos, mais da metade das violações relacionadas à Segurança da Informação foram causadas por terceiros e a tendência é que este número não diminua tão cedo.

Frente a essas necessidades e no cenário atual, com mercados cada vez mais agressivos e operações mais dependentes de eficiência, existe a predominância de um ambiente de negócios interconectado e, mais do que nunca, apoiado em tecnologia. Isso significa conceder acesso a mais fornecedores, e para mais dispositivos, em toda uma cadeia de suprimentos digital conectada à Internet, o que aumenta, sensivelmente, a janela de exposição e, consequentemente, o número de oportunidades para o surgimento de novos riscos e vulnerabilidades.

Nesse artigo falamos sobre:

O que é o Gerenciamento de Riscos de Terceiros?

O gerenciamento de riscos de terceiros, identificado pela sigla TPRM (Third-Party Risk Management), é uma forma de gerenciamento de risco que se concentra na identificação e redução de riscos relacionados a integrantes de uma cadeia de suprimentos, sejam estes fornecedores, parceiros, contratados ou prestadores de serviços temporários. Consiste em uma série de processos que têm como objetivo a análise e a minimização dos riscos associados à terceirização, independente da posição ou função dos terceirizados. Uma vez que os relacionamentos com terceiros são vitais para as operações de uma infinidade de negócios, o gerenciamento de riscos de terceiros é um componente essencial a todos os programas de Segurança da Informação.

Embora as definições exatas possam variar, o termo “gerenciamento de risco de terceiros” costuma ser utilizado, de forma intercambiável, com outros termos comuns ao setor, tais como “gerenciamento de risco de fornecedor” (SRM – Supplier Risk Management), “gerenciamento de relacionamento com fornecedor” (VRM – Vendor Relationship Management) ou “gerenciamento de risco da cadeia de suprimentos” (SCRM – Supply Chain Risk Management). No entanto, TPRM é, frequentemente, considerado como a disciplina abrangente que engloba todos os tipos de terceiros e todos os tipos de riscos.

A disciplina foi projetada para dar às organizações uma compreensão dos terceiros com quem se relacionam, como isso ocorre, quais proteções seus terceiros têm em vigor e, na ausência destas, quais riscos representam. O escopo e os requisitos de um programa de gerenciamento de risco de terceiros dependem muito da organização, podendo variar muito de acordo com o setor, orientação regulatória e outros fatores. Ainda assim, muitas práticas recomendadas de TPRM são universais e aplicáveis a todas as empresas ou organizações.

Quais Riscos um Terceiro Oferece?

Existem muitos riscos em potencial que as organizações enfrentam ao trabalhar com terceiros, que podem incluir riscos financeiros, ambientais, de reputação e de Segurança da Informação, entre outros. Em geral, estes riscos existem porque os fornecedores têm acesso a propriedade intelectual, dados confidenciais, identificação pessoal (PII) e informações de saúde protegidas (PHI).

Um dos aspectos mais relevantes atualmente é a gestão de riscos de ativos cibernéticos de terceiros, que possam vir a impactar a operação de uma organização. No cenário atual, o número de vulnerabilidades e o tamanho das superfícies de exposição crescem proporcionalmente ao número de dispositivos e parceiros de negócios em rede, criando situações onde o potencial para prejuízo se estende muito além do dinheiro. Os riscos cibernéticos mais comuns costumam causar problemas que vão desde afetar a reputação até graves prejuízos financeiros, incluindo, mas não se limitando a:

Risco à Privacidade

Risco de exposição de dados ou perda resultante de um ataque cibernético, violação de Segurança da Informação (física ou digital) ou outros incidentes de segurança. Geralmente é adereçado e mitigado por meio de um processo de due-diligence antes da integração de um fornecedor e por meio do monitoramento contínuo durante todo o ciclo de vida do fornecedor.

Risco Operacional

Risco de um terceiro causar interrupção nas operações do negócio. Geralmente é gerenciado por meio de acordos de nível de serviço (SLAs) contratualmente vinculados, bem como de planos de continuidade de negócios e resposta a incidentes. Dependendo da criticidade do fornecedor, uma organização pode optar por ter um fornecedor de backup, o que é uma prática comum nos setores de serviços financeiros e saúde, por exemplo.

Risco Legal, Regulatório e de Conformidade

Risco de um terceiro afetar o nível de conformidade de uma organização frente à legislação, regulamentação ou acordos locais. Isso é extremamente relevante no caso de serviços financeiros, da área de saúde, organizações governamentais e seus parceiros de negócios.

Risco Reputacional

Risco de opinião pública negativa devido a um terceiro. Clientes insatisfeitos, interações inadequadas e recomendações ruins são apenas a ponta do iceberg. Os eventos mais prejudiciais são as violações de dados de terceiros resultantes de uma falha na segurança de dados.

Risco Financeiro

Risco que um terceiro tem de gerar um impacto negativo no sucesso financeiro de uma organização. Por exemplo, não conseguir vender um novo produto devido ao mau gerenciamento da cadeia de suprimentos.

Por que o Gerenciamento de Riscos de Terceiros é Importante?

A terceirização é um componente necessário para administrar um negócio moderno. Ela economiza, não apenas, o dinheiro de uma empresa, mas é uma maneira simples de aproveitar a experiência de terceiros que uma organização pode não ter em casa. A desvantagem é que, se não houver um programa adequado de gerenciamento de risco de terceiros, depender destes terceiros pode deixar uma empresa vulnerável.

Por exemplo, uma empresa pode contar com um provedor de serviços de computação em nuvem para hospedar um site ou aplicativo. Caso ele fique offline, o site ou aplicativo também ficará offline. Um exemplo poderia ser a dependência de terceiros para enviar mercadorias. Se os motoristas da empresa de transporte entrarem em greve, isso pode atrasar os prazos de entrega previstos e levar a cancelamentos e desconfiança do cliente, o que afetará negativamente os resultados e a reputação da organização.

O gerenciamento de riscos de terceiros é extremamente importante porque o relacionamento com terceiros, direta ou indiretamente, afeta o nível da Segurança da Informação cibernética de uma organização a partir do momento em que os terceiros aumentam a complexidade e as exigências em relação à Segurança da Informação.

Muitas empresas dependem de terceiros pois, geralmente, é melhor e mais econômico terceirizar para um especialista em um determinado campo do que tentar realizar todas as tarefas internamente. Por outro lado, isso abre portas para novos riscos na operação, visto que os terceiros, normalmente, não estão sob controle da parte contratante e sua operação não oferece total transparência em relação aos controles de Segurança da Informação. Alguns fornecedores têm padrões de Segurança da Informação robustos e boas práticas de gerenciamento de risco, enquanto outros deixam muito a desejar.

Cada terceiro é um possível vetor de ataque para uma violação de dados ou ataque cibernético. Se um fornecedor tiver uma superfície de ataque exposta e com baixo nível de segurança, ela poderá ser usada para obter acesso à uma organização que utilize seus serviços e, quanto mais fornecedores esta usar, maior será sua superfície de ataque e mais vulnerabilidades em potencial poderá enfrentar.

A introdução de leis de proteção de dados, tais como LGPD e GDPR, aumentaram drasticamente a reputação e o impacto regulatório de programas inadequados de gerenciamento de risco de terceiros. Por exemplo, se um terceiro tiver acesso às informações dos clientes de determinada organização, uma violação de dados nesse terceiro pode resultar em multas e penalidades regulatórias para a organização, mesmo que esta não seja, diretamente, responsável pela violação.

Por Que Investir no Gerenciamento de Riscos de Terceiros?

Há várias razões pelas quais você deve investir no gerenciamento de riscos de terceiros, mas as que mais podem refletir em impactos sobre a operação e reputação são:

Redução de Custos

É apropriado pensar no gerenciamento de riscos de terceiros como um investimento. O processo pode consumir tempo e dinheiro antecipadamente, mas economiza muito a longo prazo, visto que o custo médio de uma violação de dados envolvendo terceiros é estimado em US$ 4,29 milhões. Uma estratégia eficaz de gerenciamento de risco de terceiros pode reduzir, drasticamente, o risco de violação de dados e os custos associados a ele.

Conformidade Regulatória

O gerenciamento do risco de terceiros é um componente central de muitos requisitos regulatórios, tais como NIST Cybersecurity Framework, FISMA, SOX, CPS 234 e GLBA. De acordo com o setor e do tipo de dados com os quais uma organização trabalha como, por exemplo, identificação pessoal (PII) e informações de saúde protegidas (PHI), ela pode ser legalmente obrigada a avaliar seu ecossistema de terceiros para evitar ser responsabilizada por incidentes de Segurança da Informação com origem em terceiros. A verdade é que o gerenciamento de risco de terceiros agora faz parte dos padrões da indústria na maioria dos setores e a não-conformidade não é uma opção.

Redução de Risco

A realização de due-diligence simplifica o processo de integração do fornecedor e reduz o risco de violações de Segurança da Informação de terceiros e vazamentos de dados. Além da devida diligência inicial, os fornecedores precisam ser revisados, continuamente, ao longo de seu ciclo de vida, pois novos riscos de Segurança da Informação podem ser introduzidos ao longo do tempo.

Conhecimento e Confiança

O gerenciamento de riscos de terceiros aumenta o conhecimento e visibilidade dos fornecedores terceirizados com os quais uma organização está trabalhando, melhorando a tomada de decisões em todos os estágios, desde o processo de avaliação inicial até a saída.

Vantagens no Uso de Plataformas Integradas

Plataformas integradas no formato SaaS (Software as a Service), tais como o GAT Security Score e o GAT Core, podem ser maneiras eficazes de gerenciar o risco de terceiros sem criar riscos e vulnerabilidades desnecessários em estruturas internas. É importante considerar todas as questões descritas acima ao avaliar possíveis plataformas para análise e gerenciamento de risco de terceiros, mas bons produtos serão capazes de auxiliar uma organização a abordar o ciclo de vida completo de terceiros, desde a análise até o monitoramento contínuo.

Por meio da utilização de plataformas integradas para a gestão de risco de terceiros, é possível desenvolver e dimensionar um programa de gerenciamento de TPRM bem-sucedido que agrega valor aos seus resultados. O retorno sobre o investimento (ROI) é significativo ao aproveitar as oportunidades de automação que o software específico oferece. Os maiores benefícios incluem:

- Segurança da Informação aprimorada

- Confiança do cliente aprimorada

- Maior economia de tempo e recursos

- Menos trabalho redundante

- Melhor visibilidade de dados

- Avaliações mais simples

- Melhores recursos de relatórios

- Auditorias mais fáceis

- Melhor desempenho do fornecedor

- Menos planilhas

- Menos riscos

Além de registrar e possibilitar o rastreamento e acompanhamento de tarefas, a utilização de plataformas integradas de Segurança da Informação para operacionalizar a Gestão de Risco de Terceiros traz uma série de benefícios para a organização que, como consequência, propiciam uma economia sensível de tempo e recursos, além de aumentar o leque de opções à disposição da equipe de Segurança da Informação.

Questionários Personalizáveis

É importante buscar soluções que forneçam questionários pré-existentes para que seja possível monitorar, rapidamente, a postura de terceiros em uma cadeia de suprimentos em relação às práticas recomendadas do setor, bem como em relação a eventuais requisitos regulatórios que podem impactar as organizações contratantes.

Além dos questionários padronizados, algumas organizações podem querer desenvolver seus próprios questionários de Segurança da Informação com base em suas necessidades e desejos exclusivos. Com o GAT Core, você pode criar seus próprios questionários de Segurança da Informação ou pedir para que nossa equipe de especialistas crie um.

Escalabilidade e Automação

Crescimento é algo que vem com escala, enquanto sustentabilidade só existe quando este crescimento pode ocorrer dentro da capacidade e alcance atuais de uma organização. A automação entra exatamente neste ponto, pois permite que o trabalho de uma pessoa possa ser replicado automaticamente e diversas vezes ao mesmo tempo, enquanto a equipe de Segurança da Informação se concentra em medir a acompanhar os resultados.

Nem toda solução será capaz de fornecer a automação necessária para dimensionar e gerenciar rapidamente centenas ou mesmo milhares de terceiros, assim como nem todas as soluções oferecerão o mesmo nível de cobertura. Se sua organização emprega pequenos fornecedores especializados, certifique-se de que a solução os leve em consideração.

Fluxos de Processos de Mitigação e Correção

Uma plataforma que opere com fluxos de processos de mitigação e correção permitirá que seja solicitado dela correções de um fornecedor específico com base na verificação automatizada e em questionários preenchidos. Também permitirá que sejam visualizadas as solicitações de correção atuais, quais riscos foram apontados para correção e quando a solicitação de correção foi enviada.

Relatórios

É importante poder relatar os resultados de um programa de gerenciamento de risco de terceiros, seja para o conselho, alta administração, reguladores ou colegas. É por isso que um recurso de relatório robusto e fácil de entender é uma parte importante do processo.

Tais relatórios, quando compartilhados, podem ajudar uma organização a ter uma visão mais precisa de sua cadeia, podendo até incluir as quartas partes (terceiros de seus terceiros) em decisões estratégicas. Embora não seja muito comum, muitas organizações pedem uma lista de fornecedores a seus terceiros, com o objetivo de avaliar o risco que estes (as quartas partes) representam a suas operações. É importante entender quem são estas quartas partes pois, conforme mencionado anteriormente, embora uma organização possa não ter um acordo contratual com estas partes, elas ainda podem afetar sua confidencialidade, integridade e disponibilidade.

Por exemplo, mesmo que não dependa de um determinado serviço (logístico, computação em nuvem, fornecimento de telecomunicações e tantos outros), mas tenha muitos fornecedores que o fazem, uma organização pode enfrentar situações que levem à incapacidade de operar normalmente devido a uma interrupção em qualquer um destes serviços.

Monitoramento Contínuo

Para garantir que uma equipe esteja sempre atualizada sobre os novos riscos, sem gastar muito tempo e recursos, é preciso fazer uso de uma solução sempre atualizada com alto nível de automação. Uma excelente alternativa é fazer uso de ferramentas que oferecem visibilidade contínua de riscos por meio do levantamento constante de vulnerabilidades identificadas na superfície de exposição cibernética de terceiros.

Plataformas de avaliação do nível de exposição cibernética, tais como o GAT Security Score, oferecem alto nível de automação e monitoramento contínuo da superfície de exposição de uma organização, tendo como base seus domínios web e ativos identificados na Internet pública, oferecendo às equipes de Segurança da Informação a mesma visão que um agente malicioso conseguiria obter. Com excelente custo-benefício, é possível identificar ativos, vulnerabilidades e falhas de configuração em domínios de terceiros que podem acarretar em grandes riscos para a operação de uma organização.

Precisão e Exaustividade

Um programa de gerenciamento de risco de terceiros é tão eficaz quanto os dados em que se baseia. Ao trabalhar com questionários de Segurança da Informação, é sempre prudente utilizar um modelo bem testado e, caso sejam incluídas no processo quaisquer classificações de Segurança da Informação, é de bom grado procurar aquelas que sigam princípios de classificação de Segurança da Informação justos e precisos.

Precisão e Validação

As classificações de Segurança da Informação apresentadas por plataformas integradas são empíricas, baseadas em dados e informações independentemente verificáveis, acessíveis e auditáveis. Isto é especialmente válido quando falamos da superfície de exposição a riscos cibernéticos, visto que tais informações são públicas e disponíveis para qualquer um com acesso à Internet.

Governança do Modelo

Embora os conjuntos de dados e as metodologias utilizadas para calcular as classificações de Segurança da Informação possam mudar de tempos em tempos para refletir melhor a compreensão sobre como mitigar riscos de segurança cibernética, avisos e explicações razoáveis sobre como uma classificação pode ser afetada são sempre fornecidos.

Transparência

Acreditamos na transparência total e oportuna não apenas para nossos clientes, mas para qualquer organização que queira entender sua postura de Segurança da Informação, e é por isso que acreditamos em nossos produtos e convidamos você a solicitar sua classificação de Segurança da Informação gratuita com o GAT Security Score e a reservar uma avaliação gratuita de nossa plataforma GAT Core.

Conheça a superfície de exposição a ataques e riscos cibernéticos em terceiros

O GAT Security Score coleta dados disponíveis publicamente na Internet (de forma não intrusiva) para dar uma perspectiva externa da postura de Segurança da Informação nas empresas. Os dados são dividos em 4 diferentes fatores de risco que, juntos, formam a base para o cálculo do seu Security Score (Rating ou Pontuação de Segurança).

Nosso algoritmo atribui, automaticamente, uma nota em formato de um Rating de Segurança Cibernética com base na análise da superfície de exposição dos ativos da empresa à Internet pública e, como consequência, a ataques cibernéticos. O sistema entrega uma avaliação do nível de segurança em forma de rating, contendo apontamentos de riscos da empresa, de seus fornecedores e terceiros.

Os resultados podem ser utilizados para a análise do nível de exposição cibernética, análise de risco em terceiros, benchmark e levantamentos para utilização em processos de Due Diligence, Cyber Underwriting e Seguro Cyber, entre outros.

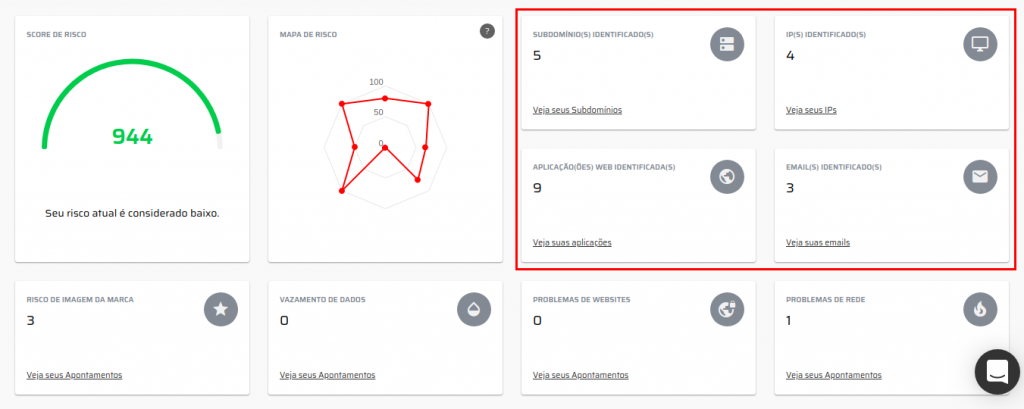

Inventário Digital

Por meio do domínio do endereço de email informado no momento do cadastro (por exemplo, para o email [email protected], o domínio será dominio.com), nosso algoritmo inicia uma busca por diversos tipos de ativos vinculados a esse domínio na Internet. Geralmente, as ferramentas de Security Rating limitam suas buscas somente aos IPs relacionados ao domínio. O GAT Security Score busca:

- IPs

- Subdomínios

- Aplicações Web

- E-Mails

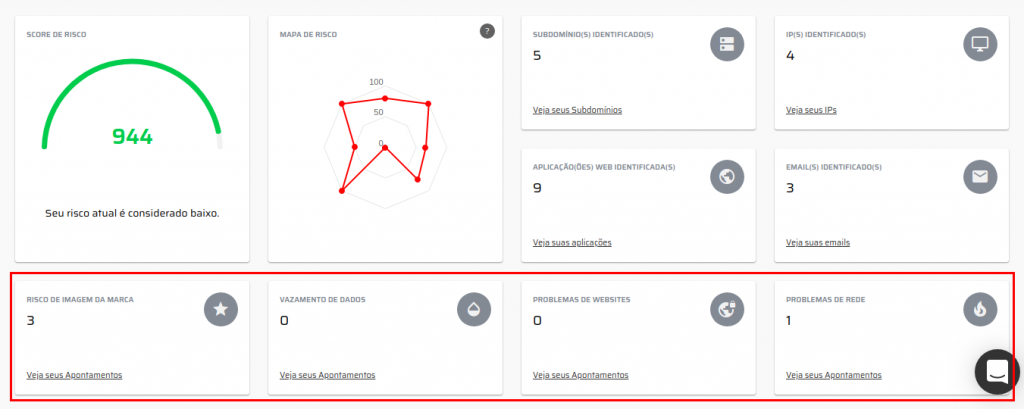

Fatores de Risco

Após a identificação do Inventário Digital da empresa, o sistema realiza uma busca por possíveis problemas de segurança relacionados a cada um desses ativos. Os apontamentos identificados são divididos em quatro fatores de risco:

- Risco de Imagem da Marca: problemas que podem acarretar na perda de credibilidade da marca. Por exemplo, domínio encontrado em alguma Blacklist, falta ou má configuração de DNS, dentre outros.

- Vazamento de Dados: verificação das contas de e-mail corporativas, para checar se fazem parte de algum vazamento de dados.

- Problemas de Websites: questões relacionadas a certificados digitais, má configuração de servidores web, tecnologias web inseguras e vulnerabilidades conhecidas (o sistema não realiza nenhuma varredura intrusiva).

- Problemas de Rede: questões relacionadas aos IPs encontrados, tais como portas abertas, serviços expostos e tecnologias inseguras sendo utilizadas.

Score de Risco

Com base nos resultados demonstrados anteriormente, o sistema utiliza um algoritmo que realiza o cálculo do Score de Risco do domínio informado. Este score vai de 0 a 950, onde 0 é a pior nota e 950 a melhor.

Nosso algoritmo não é estático, mas sim adaptativo ao longo do tempo, de acordo com os avanços naturais na área da Segurança da Informação. Ou seja, o cálculo sofrerá ligeiras adaptações ao longo do tempo, a fim de refletir as mudanças da área de Segurança da Informação. Sempre que isso ocorrer, iremos informar sobre a mudança, a fim de garantir transparência e confiança.

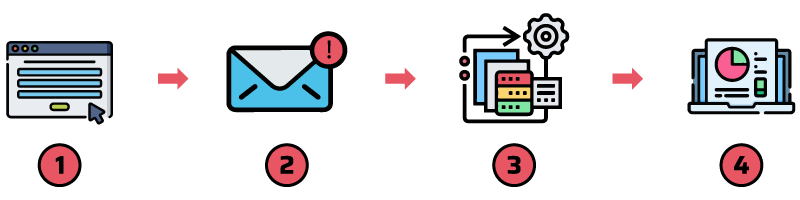

Como Começar

Para ter acesso gratuito ao score de risco cibernético do domínio de sua empresa, basta acessar a página de cadastro e seguir as instruções.

- Preencha o formulário com seus dados

- Confira seu e-mail e confirme o cadastro no sistema

- Aguarde enquanto nossos algoritmos calculam o score

- Verifique os apontamentos identificados no domínio