Nesse artigo falamos sobre:

A Stakeholder-Specific Vulnerability Categorization (SSVC) é uma metodologia desenvolvida em 2019 pela Carnegie Mellon University’s Software Engineering Institute (SEI) em colaboração com a CISA, que prioriza vulnerabilidades com base no impacto operacional e nos ativos críticos da organização.

Para comprovar sua eficiência, foi esse modelo que a CISA trabalhou com a SEI em 2020 para desenvolver sua própria árvore de decisão para examinar vulnerabilidades relevantes para o governo dos Estados Unidos, bem como governos estaduais, locais e entidades de infraestrutura crítica. A implementação do SSVC permitiu à CISA priorizar melhor sua resposta a vulnerabilidades e mensagens sobre vulnerabilidades para o público.

Neste artigo iremos explorar o SSVC trazendo a conexão com CVSS, EPSS (para saber mais sobre, recomendo a leitura deste artigo) e PLA (temos um artigo sobre PLA) e como tudo isso relacionado vai lhe trazer maior maturidade e resultados no seu processo.

De modo resumido, SSVC é construído em torno do conceito de um Modelo de Decisão que leva um conjunto de Pontos de Decisão de entrada e aplica uma Política para produzir um conjunto de Resultados. Os Pontos de Decisão são os fatores que influenciam a decisão, e os Resultados são os possíveis resultados da decisão. Tanto os Pontos de Decisão quanto os Resultados são definidos como conjuntos ordenados de valores enumerados. A Política é um mapeamento de cada combinação de valores de pontos de decisão para o conjunto de valores de resultado. Um dos objetivos é fornecer uma metodologia para desenvolver orientações informadas sobre riscos em escala humana, enquanto permite a tomada de decisões orientada por dados. Pense no SSVC como um manual de instruções, ajudando você a fazer as perguntas certas sobre cada vulnerabilidade para determinar o nível de exposição específico da sua organização e as ações recomendadas.

O SSVC é projetado para vários stakeholders, desde equipes de segurança de TI, fornecedores até executivos. Sua abordagem garante que todas as partes relevantes entendam o raciocínio por trás das decisões de priorização de vulnerabilidades, promovendo uma resposta mais unificada e eficaz. O modelo ajuda a garantir que as equipes certas estejam abordando as vulnerabilidades corretas, reduzindo o trabalho desnecessário e focando esforços onde eles são mais necessários.

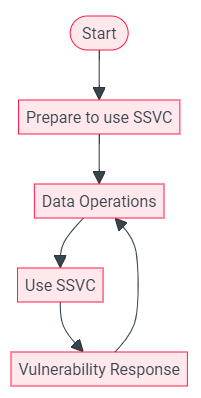

Utilizar o SSVC requer algumas etapas. As etapas são:

EtapaDescriçãoPrepararDefina a decisão que você quer tomar, os resultados que você deseja, os pontos de decisão que você usará para tomar a decisão, a política de decisão, os dados que você precisa para informar os pontos de decisão e o processo para manter seu modelo de decisão.ColetarColete os dados necessários para tomar decisões informadas.Usar o SSVCUse o SSVC para tomar decisões sobre como responder a vulnerabilidades.ResponderResponda às vulnerabilidades de acordo com a priorização.

Preparar

Várias partes interessadas organizacionais devem estar envolvidas no processo de adoção do SSVC.

Podemos dividir esta etapa em algumas fases:

Para mais detalhes, recomendo a leitura do guia de preparação.

Coletar

Na fase de Coleta do SSVC, as etapas envolvem reunir dados que informam as entradas do modelo de decisão. Isso inclui:

Essa fase é fundamental para garantir que o processo de tomada de decisão seja baseado em dados confiáveis e atualizados.

Usar o SSVC

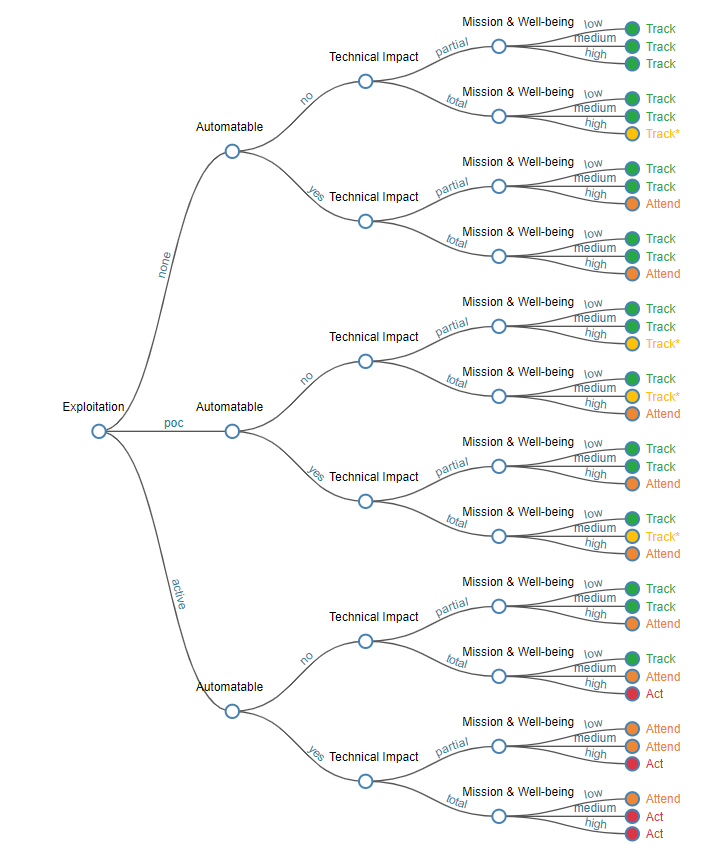

Após coletar os dados, a organização aplica o SSVC para tomar decisões sobre vulnerabilidades. Por exemplo, uma equipe de TI poderia usar as árvores de decisão do SSVC para priorizar a correção de uma vulnerabilidade crítica em um sistema de pagamento que impacta diretamente as operações. Se a vulnerabilidade for explorável e o ativo for essencial, o SSVC recomendará uma ação imediata.

Responder

Com base nas decisões do SSVC, a organização executa ações. Se o SSVC indicar que uma vulnerabilidade requer atenção urgente, como em um ambiente bancário, a equipe responsável deve iniciar a correção ou aplicar mitigações de segurança imediatamente. Isso pode incluir desativar o serviço temporariamente ou aplicar patches de segurança enquanto se monitora a rede para exploração ativa.

Exemplo Prático: Uma grande empresa de saúde pode usar o SSVC para priorizar vulnerabilidades em sistemas de registros de pacientes, onde uma falha pode comprometer a integridade dos dados e impactar diretamente o bem-estar público. Se o SSVC indicar que a vulnerabilidade é “Act” (requere ação imediata), a equipe de TI coordena a remediação com prazos agressivos para garantir a proteção dos dados de pacientes.

Para organizações que desejam implementar o SSVC, há um How-To muito bem documentado, detalhando cada um das etapas e também trazendo alguns modelos como a árvore de decisão para fornecedores.

Essas árvores de decisão permitem uma abordagem personalizada, alinhando segurança cibernética com prioridades de negócios, garantindo a alocação eficiente de recursos e reduzindo o viés humano. Isso cria uma flexibilidade para que as organizações adaptem as árvores de decisão ao seu ambiente operacional. Por exemplo:

Para compreender plenamente a eficácia do gerenciamento de vulnerabilidades, é essencial reconhecer como as metodologias CVSS, SSVC e EPSS se complementam e se integram no processo de priorização. Cada uma dessas ferramentas aborda aspectos diferentes, porém interconectados e juntas elas oferecem uma abordagem mais robusta e abrangente.

Essas metodologias são complementares porque cada uma aborda uma dimensão específica da vulnerabilidade:

Essa combinação garante que as organizações possam equilibrar gravidade técnica, contexto de negócios e a probabilidade real de exploração para uma resposta de segurança mais eficiente e focada.

CaracterísticaCVSSEPSSSSVCObjetivoDeterminar a severidade técnicaPrever a exploraçãoGuiar a tomada de decisãoPontuaçãoQuantitativa (1-10)Quantitativa (0-1)CategóricaMétodoManipulação de matrizMachine learningÁrvores de decisãoFatores temporaisSimSimSimAções recomendadasNãoNãoSimEncadeamento de vulnerabilidadesSim (baseado no pior cenário)Sim (eventos independentes)Não

E se conectarmos tudo isso ao PLA?

De um modo bem simples, o PLA (Protection Level Agreement) é um acordo formal entre stakeholders, que define níveis de prioridade e prazos para a remediação de vulnerabilidades, alinhando a correção às metas de segurança e aos objetivos operacionais. O conceito de apetite de risco entra em cena para complementar essa priorização, definindo o nível de risco que a organização está disposta a tolerar antes de agir. A integração entre CVSS, EPSS, SSVC e o PLA, junto com o apetite de risco, fornece uma visão muito mais abrangente do cenário de ameaças, permitindo uma priorização mais eficiente. O CVSS fornece a gravidade técnica das vulnerabilidades, enquanto o EPSS traz previsões sobre a probabilidade de exploração. O SSVC adapta a priorização ao impacto nos negócios e operações críticas, ajustando-se ao apetite de risco da organização. O PLA, por fim, conecta esses elementos, estabelecendo níveis de prioridade baseados em dados técnicos, probabilidades de exploração, criticidade dos ativos e o nível de risco aceitável. Isso garante uma resposta coordenada e estratégica, onde cada ação é orientada pela tolerância ao risco definida pela organização.

Para ficar mais claro, vamos construir um cenário aplicando todos os conceitos.

Uma grande instituição financeira descobre uma vulnerabilidade crítica no sistema de pagamentos, que tem um CVSS de 9.0, indicando alto risco técnico. Usando o EPSS, a equipe de cibersegurança identifica que a probabilidade de exploração é de 60%, o que demonstra uma ameaça moderada e exige atenção. O sistema de pagamento processa milhões de transações diárias, representando 40% da receita da organização. Utilizando o SSVC, a empresa classifica essa vulnerabilidade como de alta criticidade, dado que um ataque pode causar impacto direto nas operações financeiras e nos clientes, potencialmente afetando também a reputação da empresa.

Nesse ponto, o apetite de risco da organização entra em jogo: a diretoria define que seu apetite de risco para sistemas críticos é extremamente baixo, o que significa que falhas nesses sistemas devem ser tratadas imediatamente. A vulnerabilidade atinge diretamente esse limite, e o PLA (Protection Level Agreement) determina que o prazo para a correção é de 24 horas. Isso é alinhado tanto com a criticidade do ativo quanto com a probabilidade de exploração identificada pelo EPSS.

Com base nesses fatores, a organização implementa imediatamente mitigação temporária, como a desativação de algumas funcionalidades para evitar exploração. Simultaneamente, a equipe de desenvolvimento é convocada para aplicar um patch de segurança no prazo estipulado pelo PLA, garantindo que a vulnerabilidade seja corrigida antes de causar danos reais.

Embora pareça um processo complexo à primeira vista, quando bem estruturado e com as equipes compreendendo a importância de cada etapa, torna-se mais claro o que priorizar e por quê. Esse tipo de abordagem transforma uma “simples” vulnerabilidade em algo tangível, permitindo a quantificação dos riscos e possíveis prejuízos. Assim, as organizações podem visualizar o impacto financeiro e operacional de uma vulnerabilidade.

Como citado no início deste artigo, a CISA utiliza-se do SSVC para priorização, então vamos resumir seu funcionamento. A calculadora da CISA é baseada nos cinco valores a seguir.

ValorDefiniçãoNenhumNão há evidência de exploração ativa e nenhum código de prova de conceito (PoC) público de como explorar a vulnerabilidade.PoCUm dos seguintes casos é verdadeiro: (1) o código de exploração é vendido ou trocado em fóruns clandestinos; (2) um PoC público típico está em locais como Metasploit ou ExploitDB; ou (3) a vulnerabilidade tem um método conhecido de exploração. Exemplos incluem proxies web de código aberto para exploração de certificados TLS.AtivoEvidência compartilhada, observável e confiável de que a exploração está sendo usada ativamente por atacantes reais; há relatórios públicos credíveis.

Com base nas entradas dos cinco valores acima, a calculadora torna mais fácil para as organizações determinarem o que fazer com eles. Há quatro resultados possíveis:

Em resumo, a adoção e integração do SSVC com metodologias como CVSS, EPSS, PLA e apetite de risco, oferecem uma visão mais estratégica e baseada em dados sobre a priorização de vulnerabilidades, mas exigem uma forte infraestrutura, processos claros e uma mudança de mentalidade organizacional para que funcionem de forma eficaz.